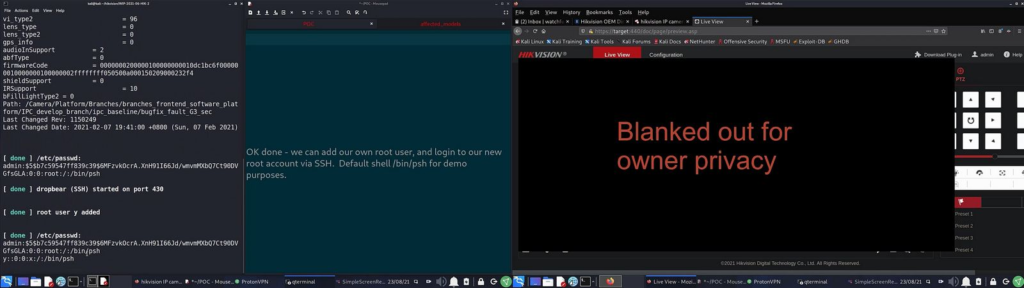

Une faille RCE – Remote Code Execution affecte la plupart des caméras de surveillance Hikvision construite à partir de 2016 jusqu’à aujourd’hui (hors caméras patchées après septembre 2021). Les failles RCE sont des vulnérabilités de sécurité logicielle permettant l’exécution d’un code malveillant en local ou à distance vers l’équipement concerné. Une faille laissant envisager une possibilité de « Zero Day » ayant probablement été exploitée de manière obscure bien des années avant sa découverte le 21 juin 2021. Cette vulnérabilité toucherait plusieurs centaines de millions de produits Hikvision dans le monde incluant, les NVR/DVR également impactés par cette faille du numéro 1 mondial de la vidéosurveillance. Avec un score de 9,8 sur une échelle de 1 à 10 du système d’évaluation standardisé « Common Vulnerability Scoring System – CVSS », nul doute à avoir que cette vulnérabilité est considérée comme critique… Hiérarchisée sous le numéro « CVE-2021-36260 », cette faille découverte le 20 juin 2021 par @Watchful_IP aura été transmise de manière détaillée et documentée au service HSRC Hikvision – Hikvision Security Response Center. S’en suivront des échanges jusqu’à la publication d’un bulletin d’alerte fait par Hikvision (SN No. : HSRC-202109-01) et Watchful_IP le 18 septembre 2021. S’appuyant sur un accès Root complet (supérieur à de simples privilèges administrateur bien plus limité) avec, une possibilité d’exécution de commandes Shell racine bénéficiant des pleins privilèges, cette vulnérabilité semble véritablement dépasser toute espérance en matière de faille…

« Security Notification – Command Injection Vulnerability in Some Hikvision products

HikvisionHQ (@HikvisionHQ) – Sept 19, 2021 – Twitter

Read more: https://hikvision.com/en/support/cybersecurity/security-advisory/security-notification-command-injection-vulnerability-in-some-hikvision-products #cybersecurity #Hikvision »

Cet accès root permet l’entier contrôle de l’équipement et de surcroît, la possibilité d’exécution de code malveillant au sein d’une caméra ou NVR Hikvision laissant là, de très belles opportunités à tout type d’individus malveillant…. L’exploitation de Botnets s’avère possible selon les différentes documentations, principalement l’exécution d’un hybride baptisé « Moobot », issu d’une génétique proche de Mirai . Autant dire les ambitions d’exploitation des produits Hikvision à des fins de propagation de ce Botnet dans le but d’exécuter des attaques DDoS n’est plus à prouver… Selon l’évaluation des risques faite par Watchful_IP en 2021 sur son site internet, cette faille est exploitable à distance ou en local sans nécessiter la moindre authentification tout en ne laissant aucune trace d’effraction dans les logs, rendant les attaques des plus discrètes… L’équipement concerné pourrait être rendu inutilisable et la compromission des identifiants/mdp est bien sûr, totalement possible. L’exécution de code malveillant pourrait apporter un joli statut de « Machine-zombie » faisant de n’importe quel équipement de vidéosurveillance, une menace fantôme aux ordres de son commandant. Une méthodologie qui n’est pas sans rappeler l’attaque de 2016 perpétrés contre le géant français OVH… Une attaque par Déni de service – DDoS initié par plus de 145 000 caméras de surveillance compromises qui, avec des salves stratosphériques à 1 Tb/s, avaient quelque peu défrayé la chronique à l’époque !

« This botnet with 145607 cameras/dvr (1-30Mbps per IP) is able to send >1.5Tbps DDoS. Type : tcp/ack, tcp/ack+psh, tcp/syn. »

Octave Klaba/Oles (@olesovhcom) – Sept 23, 2016 – Twitter

L’autre volet obscur lié à l’existence de ce type de vulnérabilité, réside dans la possibilité de cyberattaque par « rebonds » avec des risques éventuels de compromission du réseau interne qui pourrait faciliter cette méthodologie d’attaque aussi connue sous l’appellation « d’ Island Hopping ». Des attaques qui pourraient s’appuyer sur une caméra de vidéoprotection vulnérable telle une Hikvision non patchée, en tant que passerelle vers les infrastructures informatiques d’un fournisseur tiers. Une méthodologie d’attaque particulièrement plébiscitée et performante que nous avions présentée en détail lors d’un article dédié à la Cybersécurité rédigé en Août 2019. « Dossier : Attaque, Piratage & caméras de surveillance, où en sommes-nous ? »

News : Vulnérabilité critique pour les caméras Hikvision | Liste non exhaustive des produits Hikvision concernés (hors OEM)

- Références impactées

- DS-2CVxxx1

DS-2CVxxx6 - HWI-xxxx

- IPC-xxxx

- DS-2CD1xx1

- DS-2CD1x23G0

DS-2CD1x23G0E(C)

DS-2CD1x43(B)

DS-2CD1x43(C)

DS-2CD1x43G0E

DS-2CD1x53(B)

DS-2CD1x53(C) - DS-2CD1xx7G0

- DS-2CD2xx6G2

DS-2CD2xx6G2(C)

DS-2CD2xx7G2

DS-2CD2xx7G2(C) - DS-2CD2x21G0

DS-2CD2x21G0(C)

DS-2CD2x21G1

DS-2CD2x21G1(C) - DS-2CD2xx3G2

- DS-2CD3xx6G2

DS-2CD3xx6G2(C)

DS-2CD3xx7G2

DS-2CD3xx7G2(C) - DS-2CD3x21G0

DS-2CD3x21G0(C)

DS-2CD3x51G0(C)

- Références impactées

- DS-2CD3xx3G2

- DS-2CD4xx0

DS-2CD4xx6

iDS-2XM6810

iDS-2CD6810 - DS-2XE62x2F(D)

DS-2XC66x5G0

DS-2XE64x2F(B) - DS-2CD8Cx6G0

- (i)DS-2DExxxx

- (i)DS-2PTxxxx

- (i)DS-2SE7xxxx

- DS-2DYHxxxx

- DS-2DY9xxxx

- PTZ-Nxxxx

- HWP-Nxxxx

- Références impactées

- DS-2DF5xxxx

DS-2DF6xxxx

DS-2DF6xxxx-Cx

DS-2DF7xxxx

DS-2DF8xxxx

DS-2DF9xxxx - iDS-2PT9xxxx

- iDS-2SR8xxxx

- iDS-2VSxxxx

- DS-2TBxxx

DS-Bxxxx

DS-2TDxxxxB - DS-2TD1xxx-xx

DS-2TD2xxx-xx - DS-2TD41xx-xx/Wx

DS-2TD62xx-xx/Wx

DS-2TD81xx-xx/Wx

DS-2TD4xxx-xx/V2

DS-2TD62xx-xx/V2

DS-2TD81xx-xx/V2 - DS-76xxNI-K1xx(C)

DS-76xxNI-Qxx(C)

DS-HiLookI-NVR-1xxMHxx-C(C)

DS-HiLookI-NVR-2xxMHxx-C(C)

DS-HiWatchI-HWN-41xxMHxx(C)

DS-HiWatchI-HWN-42xxMHxx(C) - DS-71xxNI-Q1xx(C)

DS-HiLookI-NVR-1xxMHxx-D(C)

DS-HiLookI-NVR-1xxHxx-D(C)

DS-HiWatchI-HWN-21xxMHxx(C)

DS-HiWatchI-HWN-21xxHxx(C) - iDS-2SK7xxxx

iDS-2SK8xxxx - DS-2CD3xx7G0E

[Liste variable selon région]

News : Vulnérabilité critique des produits Hikvision – Faille CVE-2021-36260 | État des lieux en juillet 2022 par CYFIRMA

Écrit initialement en octobre 2021, ce billet de blog est réactualisé à ce jour (juillet 2022) suite à un état des lieux peu élogieux dressé par la compagnie de cybersécurité CYFIRMA, native de Singapour. Toutefois, nous tenons à stipuler que cette faille, dont la date d’anniversaire remonte à près d’un an est tout sauf une récente « Zéro Day » découverte quasiment sous le manteau. Il s’agit d’une vulnérabilité connue sur le marché, entièrement documentée quasiment livrée clés en main ! Ce rapport est donc un état des lieux et non une découverte qui permet de pointer les différents problèmes que nous soulignons depuis bien longtemps sur des procédures de mises à jour pas toujours simplifiées des fabricants (Dahua et Hikvision) générant une pléthore de produits de sécurité vulnérables pendant des années voir tout au long de leurs cycles de vie.

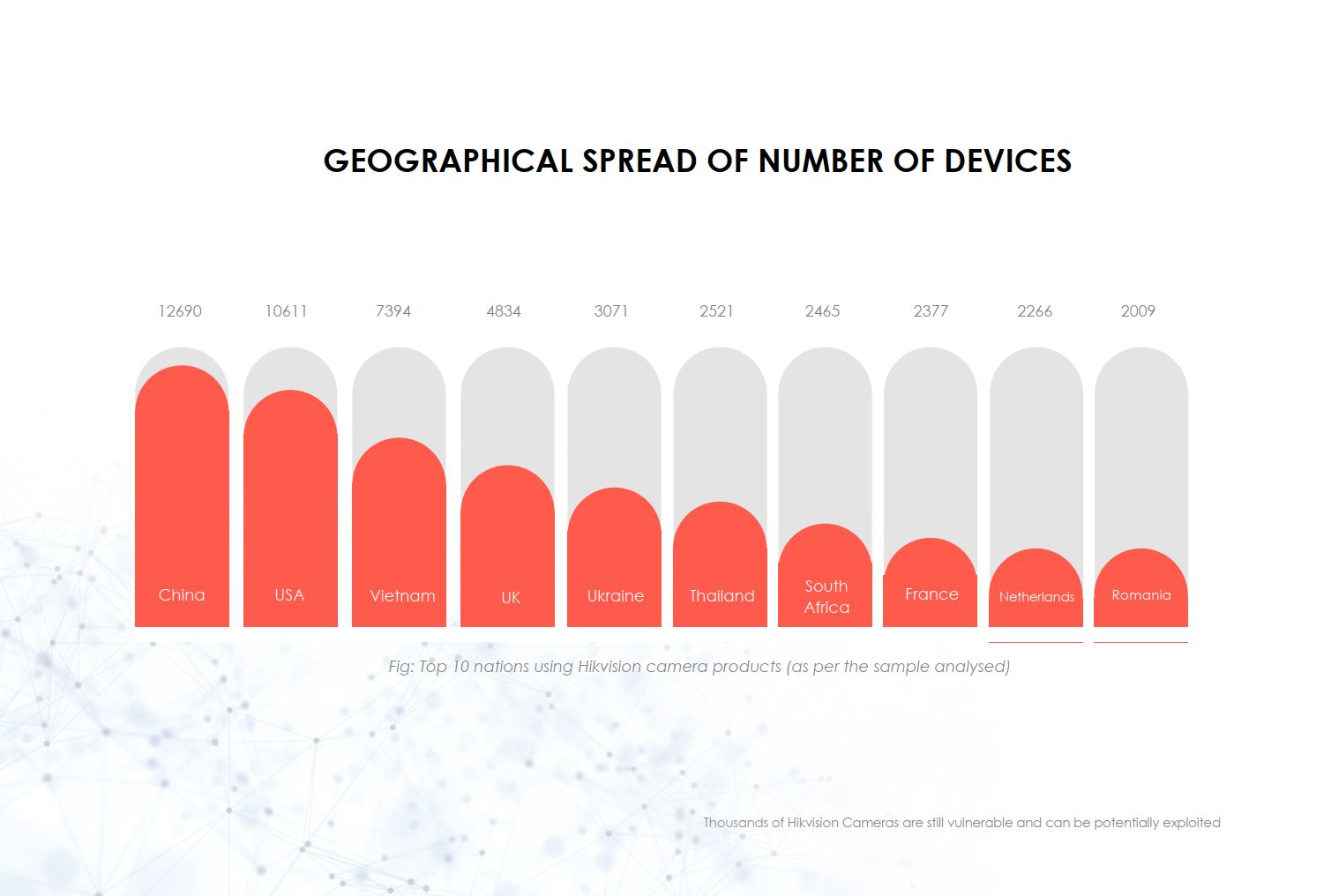

Dans son rapport, CYFIRMA indique que sur un échantillon de 280 000 caméras Hikvision préalablement sondé, près de 80 000 caméras restent vulnérables, non patchés soit 29% des caméras dans le monde… Des chiffres inquiétants qui représentent également la France, à hauteur de 0,85% soit 2377 caméras concernées sur le panel testé. Lorsqu’on sait que plusieurs centaines de millions d’équipements de vidéosurveillance Hikvision sont en service dans le monde, on imagine plusieurs millions de caméras compromises… Rappelons toutefois que cette faille n’aura pas donné matière à débats à l’époque de sa sortie en juin 2021. Nous l’avions évoqué parmi les premiers sur le territoire français, mais hélas sans grand impact pour ne pas dire, une certaine froideur. À ce jour, c’est BFM TV qui a relancé cette vulnérabilité en publiant le rapport de CYFIRMA avec, un impact médiatique bien plus conséquent que les blogs de passionnés d’IT ou de Cybersécurité que nous sommes. Soulignons toutefois qu’au vu du climat géopolitique actuel particulièrement tendu, ce type de faille pour ne pas dire « porte ouverte » pourrait simplifier la donne aux attaques vers les OIV, organisations étatiques et autres sites particulièrement sensibles…

« Attackers can collaborate on exploiting Hikvision cameras using the command injection #vulnerability (CVE-2021-36260) and #credential leaks that are available for sale in Russian forums on the dark web. »

CYFIRMA Research (@CyfirmaR) – Aout 18, 2022 – Twitter

News : Vulnérabilité critique pour les caméras et enregistreurs Hikvision – Faille CVE-2021-36260 | Conclusion

Cette faille semble depuis le 28 septembre 2021, quasiment corrigée si l’on se réfère aux différents portails de mise à jour du fabricant ou de nombreux Firmwares ont vu leurs dates réactualisées. Toutefois, force est de constater que de nombreux produits resteront dans cet état non patchés par méconnaissance ou par absence de réponses correctives face à la pléthore de références (plusieurs milliers de références incluant les gammes OEM) couvertes par le géant de la vidéosurveillance détenu à 42% par le gouvernement chinois. Une campagne de rappel complexe à mettre en œuvre, surtout pour les produits n’étant plus commercialisés. Avec un ratio peu favorable entre une criticité jugée sévère, un grand nombre de produits impactés et la méconnaissance de l’existence de cette faille favorisant le hack, il sera difficile de ne pas souligner l’ampleur de cette vulnérabilité aux panthéons des failles les plus marquantes de l’histoire de la vidéosurveillance même si à sa sortie en juin 2021, elle sera presque passé inaperçue par un trop faible impact médiatique là ou en 2017, son rival de longue date Dahua, avait quelque peu défrayé la chronique avec sa célèbre faille quasi terrorisante laissant un « HACKED » à l’écran… Une vulnérabilité qui vient hélas, entaché quelque peu la réputation déjà sulfureuse du fabricant chinois de caméras de surveillance qui, campe depuis 2019 dans le collimateur du gouvernement US en raison d’autorisations lié à la « National Defense Authorization Act – NDAA ».

À savoir qu’à sa sortie en 2021, Watchful_IP n’avait pas souhaité documenté publiquement cette faille afin d’éviter une vague d’attaques par bon nombre d’utilisateurs mal intentionnés ou « Script Kiddie » et d’éviter ainsi, une brute montée en puissance d’attaques perpétrées contre les équipements de vidéosurveillance Hikvision. Toutefois cette vulnérabilité a été rapidement démystifier par d’autres chercheurs en sécurité tel « Bashis », remontant régulièrement des vulnérabilités émanant des caméras de sécurité Hikvision ou Dahua. Cette vulnérabilité continue de laisser sur le marché de la vidéosurveillance une certaine amertume en matière de cybersécurité avec de très nombreux équipements vulnérables qui présentent et présenteront probablement, des brèches tout au long de leurs cycle de vie… Les dizaines de marques blanches « OEM » s’appuyant sur des produits Hikvision risquent de ne pas proposer de correctif et bon nombre d’utilisateurs ne seront guère au courant de la situation. Une faille qui devrait encore longtemps faire parler d’elle comme nous l’évoquions à sa sortie en juin 2021 lors de la première version de cette article. On espère comme chaque année lors de nos vœux (!) une amélioration globale de la sécurité intrinsèque de l’IoT et plus principalement des caméras de vidéosurveillance toutes marques confondues..

Votre email ne sera pas visible à la publication. Les champs marqués d’un * sont obligatoires

Alors Pourquoi remplir un formulaire ?

Posons nous les bonnes questions. Ne croyez-vous pas ?

Bonjour,

C’est pour éviter le Spam automatique car il y’a sinon, des dizaines de messages indésirables quotidiennement.

Axel