Depuis le début des années 90, les systèmes d’alarme sans-fil n’ont cessés de se perfectionner et surtout, de se démocratiser dans les installations résidentielles, mais également professionnelles. De nombreux fabricants ont alloué un fort pourcentage de leurs bénéfices dans la R&D, permettant de surcroît, la modernisation des systèmes d’alarme sans-fil sur les postes de la sécurité pour ce prémunir du brouillage, la connectivité ou encore, celui des autonomies longtemps restées sujet à de nombreux débats ! Pourtant subsistent toujours de nombreux préjugés cantonnant les systèmes d’alarme sans-fil au rang de gadget de piètre qualité, en opposition aux solutions 100% filaires immunisées contre le brouillage. A contrario, certains pensent que le filaire est devenu tout bonnement obsolète, quasi désuet et ne jure que par les alarmes sans-fil… Qu’en est-il vraiment ? Les systèmes d’alarme sans-fil on fait de nets progrès en matière d’autonomie, en fiabilité et surtout dans le domaine de la sécurité principalement contre les tentatives de brouillage au cours de la décennie. Malheureusement, tous ne se valent pas et bon nombre d’entre eux n’ont que comme qualité, un argumentaire commercial parfaitement rodé associé à un packaging de qualité. Avec une nette hausse des attaques par « brouillage » ou « réémission de signaux – Replay Attack », les systèmes d’alarme sans fil grand public disponibles à l’achat ou à la location, se voient fortement mis à rude épreuve, de par l’abondance de brouilleur permettant sous certaines conditions, la neutralisation des alarmes ainsi que d’autres outils disponibles sur la toile…

Fin 2014, la presse américaine relatait les nombreuses vulnérabilités concernant différents systèmes d’alarme installés par des compagnies spécialisées en sécurité électronique. Des lacunes chroniques en matière de brouillage ou encore, l’absence de chiffrement dans les paquets transmis, résultant d’un affichage en clair des mots de passe utilisateur lors d’un armement à la télécommande. Des paquets pouvant être interceptés à distance via une simple écoute sur la bande de fréquence 433 MHz… Face à ce genre de système d’alarme quelque peu permissif, fatalement l’argument du 100 % filaire aura toujours de beaux jours devant lui…! Et pourtant, aucun système n’est à l’abri. Je me rappellerai toujours avoir réussi à extraire d’une EEPROM SOIC-8, tout le contenu d’un système d’alarme professionnel de 2004 à la renommée mondiale, afin de récupérer une programmation/code ingénieur à l’aide d’un simple petit lecteur d’Eprom à 45,00 €… La programmation complète (nom des zones, positions), les codes d’accès utilisateurs et ingénieur affichés en clair et d’autres informations techniques (libellé des zones, télésurveillance…)

Rassurons-nous, de nombreux fabricants historiques comme Paradox, Visonic, Ajax, Risco, DSC, Videofied ou Honeywell (liste non exhaustive), proposent des systèmes d’alarme sans-fil (très) perfectionnés, à la pointe de la technologie, des systèmes d’alarme radio possédant différentes contre-mesures en réponse au brouillage sous toutes ses formes et de facto, n’ayant rien à envier à leurs homologues filaires en matière de sécurité. Des solutions d’alarme sans fil où l’accent est misé sur la sécurité, la protection face à toute tentative de brouillage ou d’interception de signaux et bien sûr, la fiabilité sur le (très) long terme comme nous l’avions vu en détail lors de notre dossier dédié aux différents systèmes d’alarme du marché « Comparatif des alarmes maison sans fil certifiées – Quelle alarme sans fil choisir ? ». Revue donc sur les différentes technologies radio et fréquences des alarmes, les moyens de brouillage et d’interception des signaux radio, les contre-mesures avec pour conclure, une mise en pratique par nos soins des techniques d’interception (Replay-Attack) sur une alarme grand public qui n’aura hélas, pas résisté bien longtemps !

Brouillage des alarmes : Rappel des principes fondamentaux du fonctionnement d’un système d’alarme sans-fil « Radio »

Pour cet article dédié aux perturbations, vulnérabilités et brouillage des alarmes, il était opportun de faire une présentation succincte des technologies radio, afin de mieux assimiler la logique des alarmes sans fil avant de rentrer dans le vif du sujet. Pour rappel, un système de sécurité sans-fil monodirectionnel est composé de différents émetteurs communément abréviés « TX », pour « Transmission » (détecteurs, télécommandes, claviers, sirènes, détecteurs à prise de photos…) associé à un, ou plusieurs récepteurs sans fil dit « RX » pour « réception »… Récepteur de type « RX », la centrale d’alarme a pour objectif la centralisation de l’ensemble des signaux en provenance des dispositifs radio constituant le système. Chaque périphérique présent transmet des signaux de communications par courant « RF – Radio Frequency » à travers une antenne imprimée sur la carte électronique ou, séparée (de type hélicoïdal ou unipolaire selon le fabricant d’alarme), à destination du panneau de commande. Lorsqu’un événement se produit (zone ouverte, zone fermée, une mise en service, une alarme en cours, un sabotage, un défaut…), le périphérique émetteur convertit le signal numérique en signal RF afin de le transmettre au panneau de commande.

Le récepteur « RX », (centrale d’alarme), reconvertis le signal RF reçu en signal numérique, le décode, puis l’interprète afin de le traiter en tant qu’information… À savoir qu’en environnement bidirectionnel, les données sont envoyées et reçues par les périphériques (communication Duplex). À titre d’exemple, une télécommande enverra sur la fréquence 868 MHz, une trame « Armement » et réceptionne la réponse du système d’alarme « Système Armé » ou pourquoi pas, un défaut tel un échec d’armement et en avertira l’utilisateur. La technologie de radiofréquence « RF » ne rajeunira personne. Vieille de plus d’un siècle, celle-ci a et continue de faire ses preuves dans de très nombreux domaines. Dans le monde des systèmes d’alarme, les premières solutions sans-fil semblent s’être démocratisées dans le courant des années 80. Une époque, ou les alarmes protégées contre les tentatives de brouillage étaient absentes. Les brouilleurs de fréquences ont pourtant, toujours existé avec des usages bien différents (usage militaire) de ce que nous connaissons actuellement.

Bien que présentes depuis de nombreuses années, les transmissions « RF » pour Radio Frequency ne sont hélas, pas toujours maitrisées par certains fabricants ce qui peut reconnaissons le, sembler quelque peu paradoxal… Une maitrise parfois hasardeuse pouvant rendre le brouillage des systèmes d’alarme sans fil d’une simplicité enfantine, comme nous le verront dans cet article avec une mise en pratique détaillée sur une attaque de type « Replay Attack »… Moins glorieux, j’ai pu découvrir en 2012 certains systèmes d’alarme sans fil brouillables et neutralisables à l’aide d’un simple… talkie-walkie ! Une hérésie qui reflète une triste réalité, bien que cet exemple reste absolument marginal et lié au fait qu’il s’agissait d’un système d’alarme à bas coût de très mauvaise qualité, loin des standards d’équipementiers de sécurité bien plus à cheval sur les vulnérabilités de leurs produits. Rappelons que malgré l’existence de longue date de cette technologie, il n’est pas rare de découvrir des produits vendus sur la toile ou dans le commerce bénéficiant intrinsèquement, de nombreuses vulnérabilités comme nous le verrons plus loin dans cet article… À travers ce dossier détaillé dédié au brouillage des systèmes d’alarme sans fil, nous allons explorer la plupart des vulnérabilités connues, les moyens d’attaque (Jammer (brouilleur), Replay Attack) et de défense des fabricants face au brouillage.

Brouillage des alarmes sans fil : Quelles fréquences choisir pour son système d’alarme sans fil ? 433 MHz ou 868 MHz ?

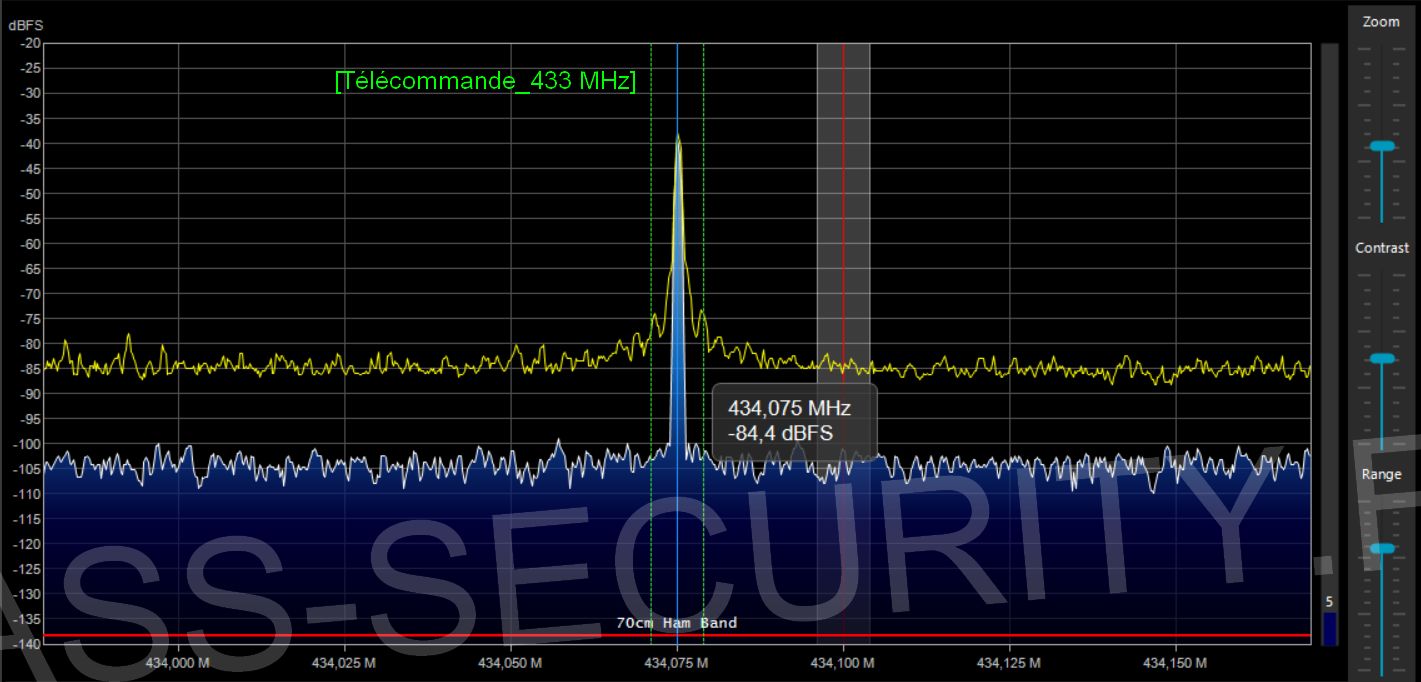

Régie par l’ARCEP, les AFP pour Appareil de Faible Puissance sont parfaitement encadrées au sein de l’annexe 7 de la répartition des bandes radio. Voir : www.anfr.fr. Annexe également consultable ici – Télécharger Annexe A7. Les systèmes d’alarme sans fil utilisent en France, une ou deux bandes radio selon les fabricants. La plus connue à ce jour est la bande 433 MHz (433,050 à 434,790 MHz) pour des applications résidentielles & professionnelles. Une bande libre au triste surnom de « bande poubelle »… Rassurez-vous, pas de jaloux ! Nos voisins d’outre-Manche et du pays de l’Oncle Sam bénéficient eux aussi de leur fameuse bande poubelle, en 418 MHz pour le Royaume-Uni et 315 MHz pour les USA, le Canada ainsi que le Mexique. Encombrée, la bande 433 MHz est utilisée par un (trop) grand nombre de périphériques divers et variés (système d’alarme souvent en entrée de gamme, casque sans fil, télécommandes, station météo, domotique, volets roulants, porte de garage, divers automatismes…), trop souvent peu protégés contre les tentatives de brouillage. Une prépondérance d’équipements sans fil résultant de nombreuses perturbations entre équipements voisins, surtout en environnement urbain extrêmement pollué. Une réalité tout à fait tangible que notre analyseur de spectre a pour habitude d’acquiescer. D’autres facteurs de perturbations et de risque de brouillage peuvent être liés aux radioamateurs, dont la fréquence 430/440 MHz étant une des bandes libres leur étant accordés. La forte puissance de leurs émetteurs/antennes on pour conséquence, un risque avéré de perturbation sur les périphériques des systèmes d’alarme composés rappelons le, de simples émetteurs 433 MHz d’une puissance d’émission limitée à 10 MW soit 0.01 Watt !

La bande 868 MHz dédiée aux systèmes d’alarme sans fil se situe quant à elle, entre 868,6 MHz et 868,7 MHz. Cette bande est réservée aux systèmes de sécurité sans fil classé dans la catégorie « équipements non spécifiques » et « alarmes ». La gamme de fréquences 868 MHz permet a contrario de la diabolisée 433 MHz, d’écrémer les perturbations environnantes grâce à une meilleure homogénéité dans les puissances d’émissions et ainsi, de maximiser la qualité des liaisons radio échangées. Théoriquement, la plage 868 MHz pèche par des portées moindres face à son homologue en 433 MHz plus véloce sur ce volet. Les ondes 433 MHz offrent une portée supérieure à celles en 868 MHz avec malheureusement, des débits moindres. Dans la pratique les systèmes d’alarme radio en 868 MHz offrent des performances identiques en matière de portée compensées par des émetteurs/récepteurs de plus forte puissance pour pallier à ce handicap de départ. Il est à souligner que la plupart des systèmes d’alarme professionnels dignes de ce nom, restent exclusivement cantonnés sur la bande de fréquences 868 MHz (Paradox, DSC, Ajax, Bosch, Visonic, Honeywell, Risco, Videofied…) ou en double fréquence (433 MHz – 868 MHz, pour les systèmes d’alarme sans fil Diagral ou Daitem), gage de sérieux & de qualité.

Choisir un système d’alarme radio en 868 MHz est à nos yeux, une prérogative de base lors de l’acquisition d’un système d’alarme sans fil. Pour autant, s’orienter vers une solution d’alarme en 433 MHz n’est pas fatalement garant d’échecs, de risque de tentative de brouillage et de problèmes à tout va. (Désolé pour cette contradiction !). Rappelons que les tentatives de brouillage des alarmes sans fil sont tout à fait possibles sur les fréquences 433 MHz et 868 MHz. Soulignons que de nombreux systèmes d’alarme sans fil (souvent ancien) en 433 MHz, assurent la surveillance de nombreuses habitations sans présenter la moindre avarie, tout en résistant aux actes de brouillages légitimes ou non durant tout le long de leurs cycles de vie. La théorie n’est pas toujours le reflet exact de la réalité en somme… Toutefois, la bande de fréquence 433 MHz reste potentiellement plus à risque en matière de perturbations environnantes, car plus fragile et plus sensible que son homologue en 868 MHz. Certains arguments en faveur du 868 MHz s’appuient sur une vitesse et des débits supérieurs (utile pour la transmission des images émanant des détecteurs de mouvement à levée de doute photo) en comparaison à la fréquence 433 MHz. Dans la théorie, il est vrai que les ondes 868 MHz se propagent plus vite dans l’espace, de manière toutefois imperceptible. Une différence se montrant anecdotique compte tenu de la vitesse de propagation des ondes radio, la différence qui oppose ces deux fréquences se montrera difficilement tangible et inutile pour des applications de sécurité ou de domotique.

Classement des ondes radio – Spectre radiofréquence

- Désignation

- Ondes myriamétriques VLF

- Ondes kilométriques LF

- Ondes hectométriques MF

- Ondes décamétriques HF

- Ondes métriques VHF

- Ondes décimétriques UHF

- Ondes centrimétriques SHF

- Ondes milimétriques EHF

- Applications

- Communication sous-marins, Recherches scientifiques…

- Radionavigation, Radiodiffusion GO, Radio-identification

- Radio AM, Service maritime, Secours en montagne

- Militaire, Maritime, Aéronautique, Radioamateur, Météo

- Radio FM, Aéronautique, Maritime, Gendarmerie, Pompiers, militaire

- Réseaux privés, ISM, Système d'alarme, Militaire, GSM, GPS

- Réseaux privés, Wi-Fi, Micro-onde, TV satellite, Faisceau hertzien

- Réseaux privés, Radars anti-collision pour automobiles

- Fréquences

- 9 kHz - 30 kHz

- 30 kHz - 300 kHz

- 300 kHz - 3 MHz

- 3 MHz - 30 MHz

- 30 MHz - 300 MHz

- 300 MHz - 3 GHz

- 3 GHz - 30 GHz

- 30 GHz - 300 GHz

- Longueur d'onde

- 33 km - 10 km

- 10 km - 1 km

- 1 km - 100 m

- 100 m - 10 m

- 10 m - 1 m

- 1 m - 100 mm

- 100 mm - 10 mm

- 10 mm - 1 mm

Système d’alarme sans fil à double fréquence : un choix judicieux contre le brouillage ou purement marketing ?

Certains systèmes d’alarme sans fil bénéficient de solutions dites à « double fréquence » (l’excellent système d’alarme Daitem ou Diagral) qui d’un point de vue marketing, semblent grandement séduire les utilisateurs. Les systèmes d’alarme à double fréquence sur bande éloignée (433 MHz & 868 MHz) bénéficient en effet, d’un bel avantage d’un point de vue sécurité. En cas de tentative de brouillage sur l’une des deux bandes, la fréquence non perturbée prendra le relais immédiatement permettant de facto, le maintien d’une transmission RF valide entre la centrale et les périphériques radio. La double fréquence non rapprochée (433 MHz & 868 MHz par exemple.), présente un certain intérêt en matière de brouillage, bien que cet argument perd de son poids, au vu de la polyvalence des brouilleurs actuels… Il sera certes, plus complexe d’occulter ces deux fréquences d’une pierre de coup même si sur papier, certains brouilleurs semblent capables de brouiller toute une plage de fréquences (Jammer – Brouilleur plage 315 MHz à 2170 MHz)… Enfin, soulignons l’intérêt de la double fréquence sur le principe de la redondance, prenant tout son sens en cas de défaillance sur l’une des bandes radio suite à des perturbations RF environnantes…

Malheureusement en y regardant de plus près, cet excès de sécurité sonne comme un doux euphémisme sur certains systèmes d’alarme orientés grand public. En effet, il arrive que des systèmes d’alarme dits à « double fréquence » soient basés sur des fréquences rapprochées allant de 433,42 MHz à 433,92 MHz. L’appellation « double fréquence » se montre certes, véridique sur papier, mais dans la pratique, un brouillage sur base 433 MHz occultera immédiatement la gamme complète 433,XX MHz. Quand on prend conscience que les brouilleurs « débordent » largement, on comprend très vite le peu d’intérêt des doubles fréquences rapprochées d’un point de vue brouillage (et non concernant les perturbations). Quant à la bande 433 MHz utilisée de manière exclusive, nous préférons tout bonnement l’oublier pour le domaine des alarmes et la laisser à son appellation d’origine de « bande poubelle » (!) En effet, mieux vaut amplement sécuriser la transmission en 868 MHz à la façon de Visonic/DSC et son « CodeSecure » Ajax et son protocole Jeweller s’appuyant sur la gamme 868,0-868,6 MHz, ou encore la technologie brevetée S2View® du fabricant Videofied qui assure l’intégrité du signal, tout en gardant une sécurité maximale grâce au cryptage militaire AES ! Au cours de cet article, nous verrons de manière concrète comment se passe une attaque par interception et réémission de signaux (Replay Attack), sur une alarme sans fil entrée de gamme en 433 MHz que nous avons acquise à des fins d’études. Une méthodologie d’attaque bien différente en opposition à un simple brouillage d’alarme se montrant peu technique.

Brouillage des alarmes sans fil : Les sources possibles d’interférences et d’atténuation des systèmes d’alarme sans fil

Dans la théorie, tout type d’appareil émettant des ondes sans-fil peut être générateur d’interférence. Le signal interférant n’a aucunement besoin d’être sur la même fréquence pour venir perturber un environnement RF au point de le brouiller… Les radioamateurs (Ham), télécommandes sans-fil, appareils médicaux, appareils industriels, tours de communications GSM/4G/5G, appareils électriques divers, sont susceptibles de générer de fortes interférences, visant à nuire grandement l’échange de signaux RF entre le système d’alarme et les périphériques. Les interférences électriques font partie des sources de perturbations les plus redoutées, qu’elles soient de type naturel (orages, éclairs) ou présentes dans un environnement proche et régulier (poste à soudure, relais de forte puissance, éclairage de type néon, moteur asynchrone en phase de démarrage générant un fort courant d’appel…). Plus subtile, certains courants de très fortes puissances tels ceux provenant des fours à arc ou de diverses machines à charges fluctuantes présentent principalement en industrie, produisent le fameux « Effet Flicker » caractérisé par un scintillement des lampes en raison d’une ou plusieurs charges perturbatrices sur le réseau. Un effet dévastateur pour les ondes radio des alarmes qui se voient dès lors, totalement perturbées résultant d’un fonctionnement peu fiable.

Certaines perturbations électriques moins communes comme les effets de couronnes typiques des lignes électriques haute tension, peuvent perturber voir entraver les signaux RF en cas de proximité immédiate d’une ligne à haute tension (haute tension HTA/HTB) avec l’habitation. Les phénomènes d’atténuations sont également à prendre en considération lors de l’élaboration d’un projet de sécurisation radio. En effet, les signaux RF peuvent être fortement absorbés par des éléments présents sur place (portes, murs, humidité ambiante, plancher, poutre de renfort IPN, végétation dense, etc.). Les interférences sont parfois complexes à occulter en raison de la proximité parfois très éloignée de celles-ci. À noter que la plupart des systèmes d’alarme actuels sont capables de fonctionner en environnement (quasi) perturbé sans présenter la moindre avarie de fonctionnement. L’installation d’un système d’alarme sans fil dans ce type d’environnement reste toutefois prohibée. En industrie et autres paysages hostiles pour les environnements RF, l’utilisation d’un système d’alarme filaire prendra tout son sens et permet, a contrario des systèmes d’alarme sans fil de type radio, de ne pas subir les différentes perturbations électriques ou d’environnements…

Les moyens de contrôle utilisé pour sécuriser & fiabiliser l’échange des signaux RF entre émetteurs/récepteur

Afin éviter toute erreur dans l’échange des signaux RF, des algorithmes de contrôle de redondance cyclique (CRC pour Cyclic Redundancy Check) sont mis en place et permettent de s’assurer que l’information reçue est envoyée de façon constante et de manière intègre au panneau de commande ou, entre les périphériques radio dans le cas d’une communication bidirectionnelle. Les algorithmes de redondance cyclique « CRC » permettent de s’assurer par comparaison de type « avant/après » et lors de la transmission, l’absence totale d’erreurs dues à des interférences/perturbations ou tentative de brouillage occulterait les liaisons. Un mécanisme garant que les trames RF transmises entre les émetteurs et le récepteur (système d’alarme) gardent leur intégrité sans la moindre erreur. L’inspection permet également de confirmer la validité du signal RF afin de s’assurer que la transmission émane de la bonne source (détecteurs, claviers, sirènes…) et non d’un périphérique radio tiers utilisant une fréquence identique (casques, volets roulants, automatismes tiers, télécommandes, talkie-walkie, radio logicielle, etc.).

Les signaux radio échangés entre les périphériques et la centrale d’alarme (émetteur/récepteur-centrale) sont envoyés à plusieurs reprises, augmentant la fiabilité et par la même occasion, la qualité de transmission dans des environnements hostiles, perturbés ou brouillés, que nous avons eu l’occasion de découvrir précédemment. À titre d’exemple, si 7 envois de signaux RF sur 8 possèdent des erreurs dans leurs trames, la transmission RX/TX sera tout de même validée par la centrale d’alarme. Pratique en cas de tentative de brouillage… La redondance permet ainsi une bonne réception des données même si l’environnement n’y est pas favorable. À noter que les tests de redondances cycliques sont déployés dans de nombreuses applications. Ce mécanisme va permettre de garantir l’intégrité des données échangées en apportant un contrôle systématique lors des échanges. À titre d’exemple, dans le domaine de l’informatique, le contrôle de redondance cyclique – CRC est massivement présent lors d’un transfert de fichiers. En effet, lors d’un transfert (par ex. disque à disque), une somme de contrôle vient s’ajouter aux données que l’on copie (Checksum). À réception sur l’unité de destination, cette somme est recalculée permettant de vérifier l’intégrité des données transmises et de valider ou non l’absence d’erreur(s)…

Le brouillage des alarmes sur fréquences 433/868 MHz : Jammer & Brouilleurs pour occulter les signaux radio

Le principe des systèmes de brouillage RF et GSM (appelés aussi Jammer – brouilleur d’ondes) est d’émettre sur la même gamme de fréquences, un signal plus puissant afin de noyer les échanges entre l’émetteur (sirènes, télécommandes ou détecteurs de mouvement par exemple) et le récepteur sans fil (la centrale d’alarme) rendant inopérantes, toutes trames radio échangées. Une méthode de superposition de signaux de plus en plus plébiscitée permettant de facto, la neutralisation de certains systèmes d’alarme sans fil par brouillage, mais également, de nombreux périphériques utilisant les ondes radio tels, les transmissions GSM, équipements de domotiques et automatismes divers, les ondes UHF/VHF, les télécommandes en 433 ou 868 MHz, les réseaux 2G/3G/4G et Wifi en 2,4 et 5 GHz, les liaisons satellites et même la 5G sur la gamme 3400 – 3800 MHz… Couteaux suisses par excellence, les brouilleurs d’ondes communément appelés « Jammer » possèdent une grande polyvalence de brouillage sur un large spectre de fréquences leur permettant d’agir sur un rayon d’action de plusieurs centaines de mètres pour les meilleurs élèves possédant des émetteurs de très fortes puissances (brouilleurs professionnels/militaires).

Si la partie connectivité 2G GSM/3G, 4G LTE est quant à elle également brouillée, l’alarme sans fil transmettra sur un canal différent (IP, RTC, 3G, 4G, réseaux basse LPwan LoRa, Sigfox…) permettant de maintenir l’alerte vers les utilisateurs et/ou centre de télésurveillance. Si malheureusement un seul canal de transmission est choisi et que celui-ci se trouve dans l’impossibilité de transmettre du a un niveau élevé de brouillage, l’information sera uniquement envoyée lors d’un retour à la normale soit après la fin d’une tentative de brouillage ou éventuellement, en notifiant l’utilisateur que le lien entre le panneau de contrôle et le Cloud du fabricant est rompue. Ce type d’information de perte de connexion au serveur Cloud peut être ajusté au niveau des délais (voir notre test sur les alarmes Ajax) afin d’éviter d’être sollicité pour une simple microcoupure de la box internet apportant un certain équilibre entre sécurité et confort d’utilisation. Une technologie simple s’appuyant sur l’envoi de petits paquets de quelques octets vers le Cloud afin d’indiquer que la « ligne de vie » est toujours effective entre la centrale d’alarme et les services sur le nuage.

Le brouillage des alarmes sans fil par brouilleur d’onde « Jammer » est la méthodologie la plus aisée à mettre en œuvre grâce à son rapport simplicité/coût/temps. L’utilisation d’un brouilleur à plusieurs bandes permet d’occulter de nombreuses fréquences radio à la condition sine qua non, d’avoir un peu de puissance sous l’émetteur ce qui nécessite heureusement du matériel de brouillage haut de gamme pour ne pas dire militaire ! Sélectifs, les systèmes de brouillages peuvent intervenir sur des fréquences aux choix, afin de ne pas perturber l’ensemble du spectre hertzien… Heureusement et comme nous l’avons vu dans dans cet article de blog, les équipementiers d’alarme radio sont capables d’apporter pour la plupart, une réponse fiable permettant de se prémunir à ce genre d’attaques en déclenchant différentes contre-mesures efficaces (ou non !). Un facteur déterminant dans le choix de son système d’alarme comme nous le verrons plus bas avec la neutralisation d’un système d’alarme à bas coût faite par nos soins. À savoir que bon nombre de systèmes d’alarme restent absolument vulnérables et inertes face à ce type de tentatives d’attaque par brouilleur d’onde. Des alarmes sans fil qui pourtant, se retrouvent dans de très nombreuses maisons Française…

Le brouillage des alarmes sur fréquences 433/868 MHz : Les attaques de type « Software Definied Radio » Replay Attack !

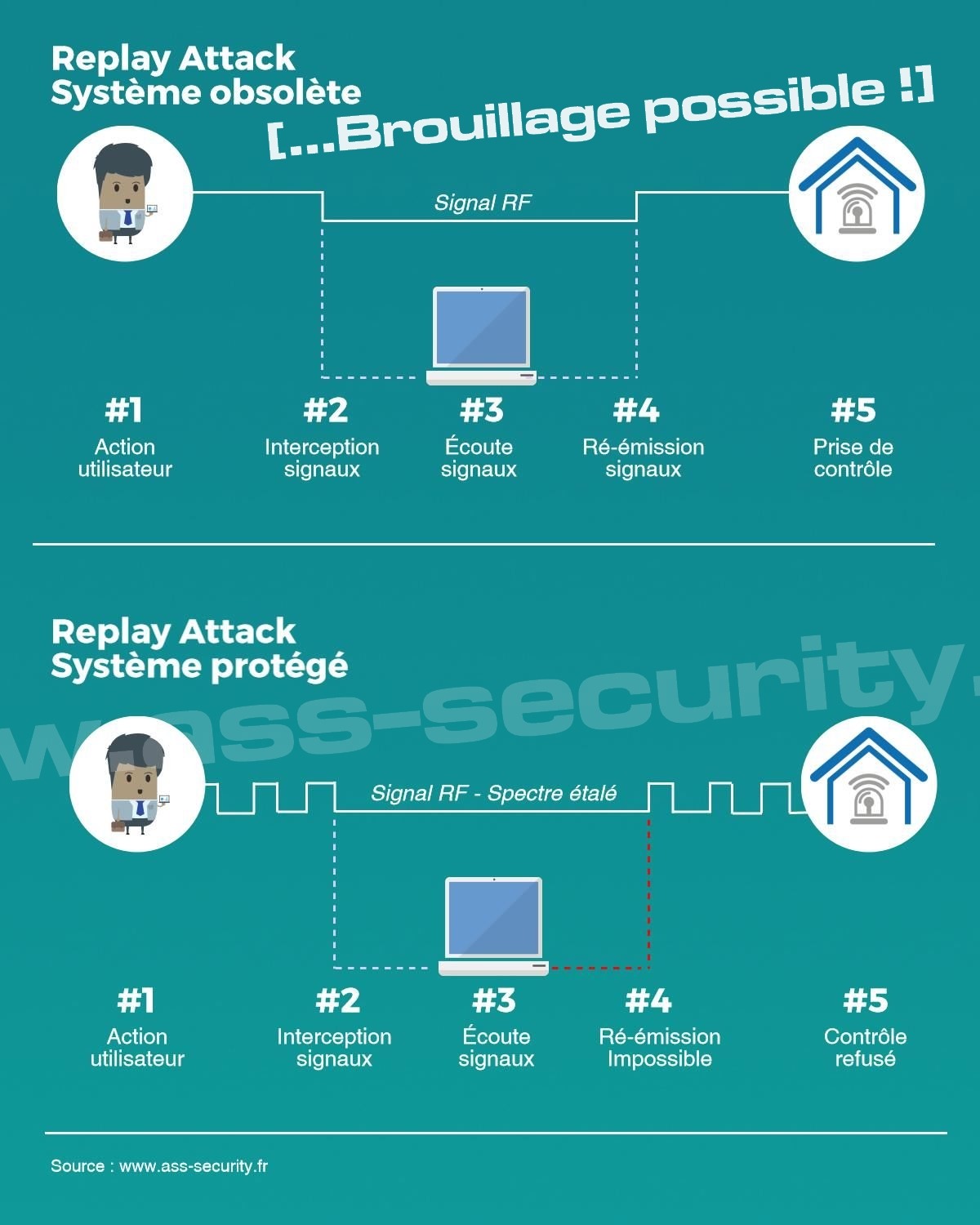

Moins connues, plus sournoises, plus subtiles que le brouillage et difficilement détectables pour les systèmes d’alarme sans fil, les attaques de types « Replay Attack » par radio logicielle de type « SDR » pour Software Definied Radio visent à écouter, à intercepter le spectre radio RF à l’aide d’un émetteur/récepteur SDR possédant une écoute des bandes allant, de 300 MHz à 928 MHz (ou plus !) et prenant en charge les modulations ASK, OOK, GFSK, 2-FSK, 4-FSK, MSK. Couplé à une suite logicielle permettant le « Reverse Engineering » plus francisé sous l’appellation de rétro-ingénierie, les signaux RF – Radiofréquence sont décryptés puis renvoyés au système d’alarme afin de prendre le contrôle de celui-ci. Des sources comme LimeSDR ou RFCat sont capables de réinjecter les signaux radio RF en toute simplicité sans la nécessité de bénéficier de matériel complexe, lourd de déploiement. Conceptualisée dans le début des années 90 principalement par le domaine militaire, la radio logicielle assure l’acquisition et le traitement des signaux radio de manière « logicielle », simplifiant grandement le matériel nécessaire. Des technologies jusqu’à le réservé aux secteurs élitistes de la défense ou amateurs fortunés… Les attaques s’appuyant sur la réémission de trames radio précédemment interceptées, restent plus marginales et ne sont absolument pas détectées comme des tentatives de brouillage par les systèmes d’alarme sans fil, n’étant pas capables de faire la distinction d’un signal radio légitime émis par une télécommande, à celui émis par un ordinateur de manière illégitime. Cf. Dossier : 2G, 3G, 4G, vulnérabilités & failles – Choisir une carte SIM pour son alarme

Pour rappel : Différents types d’attaques par brouillage :

Ainsi, un utilisateur qui « désarmerait » son système d’alarme à l’aide de sa télécommande (émettant un signal radio RF vers la centrale d’alarme de manière parfaitement légitime), pourrait se voir intercepter ce dit signal puis, le voir être rejoué à des fins malintentionnées. Ce désarmement par l’utilisateur simulé par une attaque par rejeu – Replay Attack, sera bien archivé dans l’historique de la centrale d’alarme et considéré comme « normal » aux yeux de celle-ci… Telle est la différence entre une attaque par brouillage visible et quasi-grossière en opposition aux attaques par réémission bien moins visibles. Des attaques facilitées par l’avènement d’équipements disponibles et qui touchent de nombreux secteurs allant de la domotique, à certains automatismes, en passant par les systèmes d’alarme, clés de voiture, motorisations de portails, etc. Les équipements n’utilisant pas de contre-mesures pour se prémunir contre ce type d’attaques, soulignent les failles intrinsèques que beaucoup d’objets connectés, capteurs, systèmes d’alarmes, automatismes ou autres équipements issus de l’IoT héritent nativement. Heureusement, bon nombre de fabricants de sécurité, de domotique ou autre, apportent des réponses de taille particulièrement efficace pour se prémunir face à ce type d’attaques particulièrement subtiles. Prudence sera de mise lors d’acquisition de périphériques sans fil afin de ne pas se retrouver avec de véritables passoires à son domicile. Le choix d’une alarme « anti-brouillage » prenant en compte le rolling code afin de se prémunir de ce type d’attaque se montrera nécessaire comme nous le verrons avec l’élaboration d’une neutralisation complète d’un système d’alarme maison sans fil en s’appuyant sur la méthodologie de la réémission des signaux.

La réponse des fabricants de systèmes d’alarme face aux attaques de type SDR : attaques par Rejeu, Replay Attack

Heureusement, bon nombre de fabricants historiques ou non, ont bien compris les enjeux d’une sécurisation des données échangées entre les émetteurs/récepteur d’un système d’alarme sans fil, prenant en considération, que les tentatives de neutralisation outrepassent les simples actes de brouillage à l’aide d’un brouilleur d’ondes sur les fréquences 433 ou 868 MHz… Les informations restent toutefois très compliquées à obtenir (ce qui reste tout à l’honneur des fabricants), mais avec un peu de perspicacité, il sera possible de comprendre les protocoles instaurés par les fabricants, voir pour les plus téméraires, de s’appuyer sur du « Reverse engineering » soit, de la rétro-ingénierie afin de les décrypter en détail… Des moyens simples comme la communication bidirectionnelle, le chiffrement de type « AES 128 bits », permettent de pallier à de nombreuses attaques autres, que de classiques attaques par brouillage éblouissant le spectre radio. Supposons qu’un individu muni d’un émetteur/récepteur SDR de type YardStick One, intercepte les données chiffrées « uniques » qui transitent entre un périphérique et le système d’alarme puis, tente de rediffuser ce message encrypté vers le panneau d’alarme afin par exemple, de désarmer celui-ci. Immédiatement, le système d’alarme refusera ce signal RF pour deux raisons : celui-ci a déjà été transmis une première fois lors d’une précédente action légitime par l’utilisateur et l’horodatage ne correspond pas. Ainsi, la rémission de signaux RF déjà joués s’avère être impossible et ne « matcheront » pas avec le système d’alarme. Plus subtil que le brouillage classique d’une alarme sans fil !

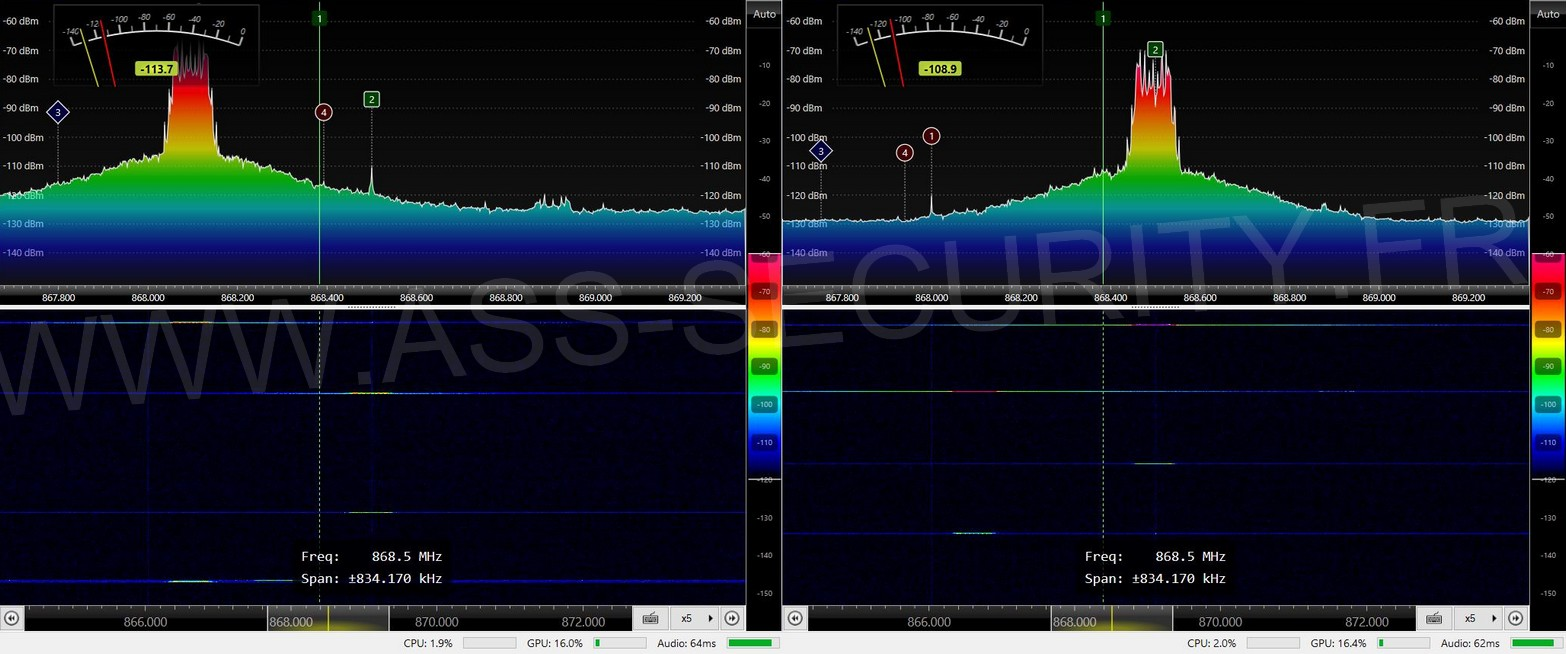

Nombreux fabricants de systèmes d’alarme sans fil s’appuient également sur le saut de fréquence – FHSS Frequency Hopping Spread pour assurer la sécurité, mais également la fiabilité des liaisons radio face aux perturbations environnantes qui n’occulteraient pas toute la bande RF concernée à l’instar d’un brouillage radio… Offrant un très haut niveau de sécurité rendant l’interception difficile, la modulation à spectre étalé (saut de fréquence) s’appuie sur des fréquences pseudo-aléatoires préalablement connues par l’émetteur (détecteur, sirènes, claviers…) et le récepteur soit, l’alarme. Comme nous pouvons le voir sur cette capture ci-dessus prise par nos soins lors de l’étude du système d’alarme radio Ajax, le saut de fréquence apparaît clairement et a lieu lors d’une action répétée sur la télécommande (armement à la télécommande répété 2 fois pour ce test). Service d’ordre par excellence, l’utilisation de « Rolling Code » appelé communément, « Code Tournant » (code différent à chaque échange entre les périphériques qui compose le système d’alarme et le récepteur), évite les attaques par capture des signaux RF et réémission de ceux-ci. La génération de codes aléatoires lors d’échanges RF entre la centrale et les émetteurs concerne l’ensemble des périphériques qui composent une solution d’alarme sans fil (détecteurs de mouvement, claviers, sirènes, etc.).

Une technologie tout à fait en adéquation avec les standards actuels, permettant de facto, d’empêcher la réémission des signaux radio précédemment interceptés, mais en rien, n’empêchera un brouillage sur le spectre radio visant à « casser les liaisons radio ». Une technologie rendant parfaitement sécuritaires les systèmes d’alarme sans fil, clés de voiture, et différents automatismes étant équipés de ce type de contre-mesure difficilement neutralisable. L’appellation « alarme anti brouillage » prend dès lors tout son sens, se protégeant ainsi d’autres vulnérabilités que les simples actes de Jamming/brouillage des plus binaires sont-ils. Toutefois, nous sommes obligés d’émettre une réserve en indiquant que les méthodologies de transmission basées sur le « Rolling Code » peuvent dans certains cas de figure assez exceptionnels se montrer vulnérables. Kelooq, l’algorithme utilisé majoritairement pour la gestion du Rolling code sur les télécommandes de voitures et autres automatismes, à présenter diverses vulnérabilités qui ont été démontrées à partir de 2015. La technicité requise nécessite toutefois de solides compétences en la matière sans aucune garantie de résultat de par l’utilisation de certaines modulations rendant la tâche fastidieuse à être exécutée.

Une faille démontrée par Samy Kamkar en 2015. Sur son blog, Samy Kamfar indique clairement que la réussite de ce type d’attaque s’appuie sur des signaux radio à modulation AM/OOK. À titre d’exemple et seulement d’exemple, les liaisons radio du fabricant Visonic et sa centrale PowerMaster ou, la gamme de Hubs du fabricant Ajax, s’appuient sur la modulation FSK rendant ainsi, la réémission des signaux tout bonnement impossible. Pour clore ce paragraphe consacré à la réponse des fabricants (positive, bonne nouvelle !) face aux attaques par réémissions de signaux et non à de simples actes de brouillage, nous tenons à souligner la possibilité d’interception d’autres fréquences non destinées aux systèmes d’alarme. Nous pensons aux caméras Wifi en 2,4 GHz ou autre appareillage sans-fil pouvant subir des interceptions. Il en va de soi qu’il est important de bien choisir son système d’alarme ou de vidéosurveillance en s’appuyant sur l’expertise de longue date des fabricants historiques, garants de systèmes d’alarme sans fil de haute technicité difficilement neutralisable. Rappelons que ce genre de pratiques (attaques, interception, brouillage…) sont totalement interdites et bien sûr, passibles de lourdes peines de prison…

Brouillage des alarmes : Alarmes & objets connectés | Attaque de type « Replay Attack » sur une alarme radio grand public

Pour cette attaque par réémission des signaux – Replay Attack en condition réelle et non d’un simple brouillage par Jammer, nous avons jetés notre dévolu sur un système d’alarme sans fil de marque blanche, bénéficiant de nombreux adeptes avec un joli score d’avis positifs glanant sur les différents sites de vente/Market Place. Ce type d’alarme sans fil à bas coût s’appuie sur une architecture assez commune avec d’autres systèmes d’alarme, dans la bande de fréquence allant de 315 MHz (Canada, USA, Mexique), 433/434 MHz et même 868 MHz selon le produit. Dans notre cas, après s’être abreuvé tout au long de cet article de « FHSS – Étalement de spectre par saut de fréquence », de « Rolling Code – Code Tournant » et autres douceurs sécuritaires liées au brouillage, il se devait que d’ici quelques lignes, nous devions subir un bon vieux retour aux sources quelque peu brutal, le tout sans direction assistée afin de se remettre radicalement dans le droit chemin ! Ce type d’alarme sans fil rencontre un vif succès de par leurs fonctionnalités proposées (connexion 2G, connectivité Wi-fi avec application Smartphone, lecteur RFID de badge), d’une prise en main simplissime à l’usage et lors de la programmation, tout en se montrant plutôt complète, avec une large gamme de périphériques disponibles ! RAS à ce niveau, la partie ergonomie de ce type de système d’alarme reste soigné à défaut des entrailles de la bête et principalement, en matière de sécurité et de brouillage, notre terrain de prédiction…

Pour ce hack, « piratage d’un système d’alarme ou brouillage » nous nous sommes basés sur du matériel d’émission/réception des signaux radio (SDR) associés à différents logiciels pour l’acquisition et la réémission des signaux. L’écoute de la bande de fréquence 433,050 à 434,775 MHz (libre et ouverte à tous) lors des différentes actions, (armement, désarmement, détecteur ouvert/fermé), nous a apporté diverses informations telles la présence d’une fréquence porteuse fixe simplifiant grandement les interceptions/réémissions des signaux ou encore, la modulation utilisée étant de type ASK. Les périphériques sans fil de cette alarme sans fil s’appuient sur un microcontrôleur SOP-8 référence HS2245PT de marque chinoise s’appuyant sur une modulation OOK/ASK, un classique ! 🙂 Très sommaires, les échanges radio entre les émetteurs composant le système d’alarme et la centrale (récepteur) restent figés sur une fréquence unique plus sujette au brouillage et perturbations environnantes (volets roulants, motorisations et divers automatismes, casque audio…). Cette association de malfaiteurs ne serait rien sans l’absence de code tournant « Rolling Code » apportant là, le désaccord parfait entre vulnérabilité et fiabilité des signaux !

Interception & Attaque par rejeu / Replay-Attack des signaux radio de notre système d’alarme – Vulgarisé en « Piratage d’un système d’alarme sans fil ! »

Lors de cette étude du brouillage des alarmes sans fil, nous avons intercepté et enregistré à une dizaine de mètres, les différentes trames radio émises par les périphériques lors des différentes actions telles : l’armement et le désarmement à la télécommande, l’ouverture d’un détecteur de porte ou le passage devant un détecteur de mouvement afin de simuler lors de nos tests futurs, une intrusion. Nous avons ensuite rejoué c’est différents signaux à code fixe, ce qui nous a permis sans grande difficulté, de désarmer ou d’armer librement le système d’alarme depuis notre PC, de générer une intrusion fictive en rejouant le signal radio de zone ouverte, de piloter une sirène sans fil pour le plaisir des oreilles ou de déclencher un SOS car reconnaissons-le, ce n’est pas très glorieux ! L’absence de saut de fréquence associé à un l’usage d’un code fixe simplifie la réémission de signaux restant strictement identiques dans le temps. Lors de notre test de l’Ajax HUB 2 Plus, nous avions observé l’utilisation de plusieurs canaux sur la plage 868,0-868,6 MHz ne simplifiant guerre l’interception des signaux. Ce type de contre-mesure permet justement expliquer précédemment, d’éviter les hacks/attaques par rejeux que nous démontrons à ce jour, tout en fiabilisant la qualité des signaux en cas de perturbations environnantes (brouillage des signaux, volets radio, casques audio…). À savoir que lors de la réémission de nos signaux radio de commandes depuis notre PC, l’ensemble de nos actions se sont montrées tout à fait transparentes et paraissent absolument légitimes aux yeux du système avec dans le journal de bord, les informations telles « désarmement ou armement par télécommande » ou encore, une intrusion par ouverture de porte ou détection de mouvement à défaut d’un brouillage classique par Jammer n’apparaissant guère dans l’historique. Insensible au niveau de la détection du brouillage, notre alarme est restée murer dans le silence, inerte lors de nos différentes tentatives… Pas toujours rassurant !

Pour ce dernier volet, il se devait lors de cette étude d’accentuer la recherche sur les liaisons cloud, la sécurité des échanges, l’usage ou non d’un chiffrement et de tenter de découvrir les Datacenters qui étaient rattachés à ce type de système. Hélas faute de temps, nous avons préféré décliner ce chapitre. Ainsi, nous ne nous prononcerons pas sur ce volet et préférerons rester factuels uniquement sur la partie radio, le brouillage et l’interception des signaux radio qui, auront déjà donné matière à débat… Le faible coût d’acquisition de ce type de solution de protection pourrait légitimer la légèreté intrinsèque de la sécurité rencontrée. Toutefois, gardons en tête que l’acquisition d’une alarme est un contrat de confiance entre l’utilisateur et son matériel et que dans notre cas, nos attaques par brouillage ou réémission de signaux ne déclenchent absolument pas une situation dégradée au sein de l’alarme, mais bel et bien un comportement légitime aux yeux de celle-ci. Nous ne spéculerons pas sur telle ou telle marque de système d’alarme ou d’automatismes s’appuyant sur ce type de liaisons dangereuses facilitant ce type de Hack et resterons sur ce chapitre dédié au brouillage ou à l’interception de signaux que nous avons d’ailleurs jugé de ne pas développer en détail par mesure de confidentialité (absence de marques du matériel utilisé, du système d’alarme et des logiciels utilisés, du déroulé précis des attaques par réémissions, etc.). Cet article n’a pas pour vocation de polémiquer sur différentes marques, mais plutôt de présenter des technologies qui à nos yeux, restent caduques sur certains points. À noter qu’en matière de brouillage d’alarme ou de réémissions de signaux, il existe un grand nombre de mauvais élèves installés aux quatre coins de l’hexagone…

Brouillage des alarmes : Alarmes & objets connectés : L’erreur humaine, véritable ode au piratage à grande échelle

Pour ce dernier volet lié au brouillage et aux vulnérabilités des systèmes d’alarme, nous nous sommes focalisés sur l’aspect « humain », partie sensible présentant bien plus de risques que les actes de brouillage ciblés sur les systèmes d’alarme. Cette variable, ou le facteur humain rentre considérablement en jeu, est une véritable incitation aux actes de piratage distants qui, à défaut des tentatives de brouillage, n’ont nullement besoin d’une présence physique pour être initiés. Les brèches laissées inconsciemment par l’utilisateur favorisent grandement les attaques « en masse » automatisées et non ciblées. Exit donc les croyances d’actes de piratage uniquement perpétré sur des cibles d’intérêt comme nous allons le voir. Après avoir débattu des failles de sécurité liées intrinsèquement au hardware de certains systèmes de sécurité en matière de brouillage ou compromission des signaux radio, méthodologie bien plus subtile, nous allons explorer les erreurs humaines et surtout les possibilités d’exploitation de celles-ci, sujet s’éloignant quelque peu certes, des actes de brouillage que nous présentés. Les objets connectés allant des caméras à certains équipements de sécurité en passant par les systèmes d’alarme bénéficient souvent, en sortie de boîte, de la célèbre association « admin/admin », « 1234/1234 ». Un combo tout droit sorti des enfers dont bon nombre de produits (surtout les caméras de vidéosurveillance) & certains systèmes d’alarme gardent tout au long de leur cycle de vie…

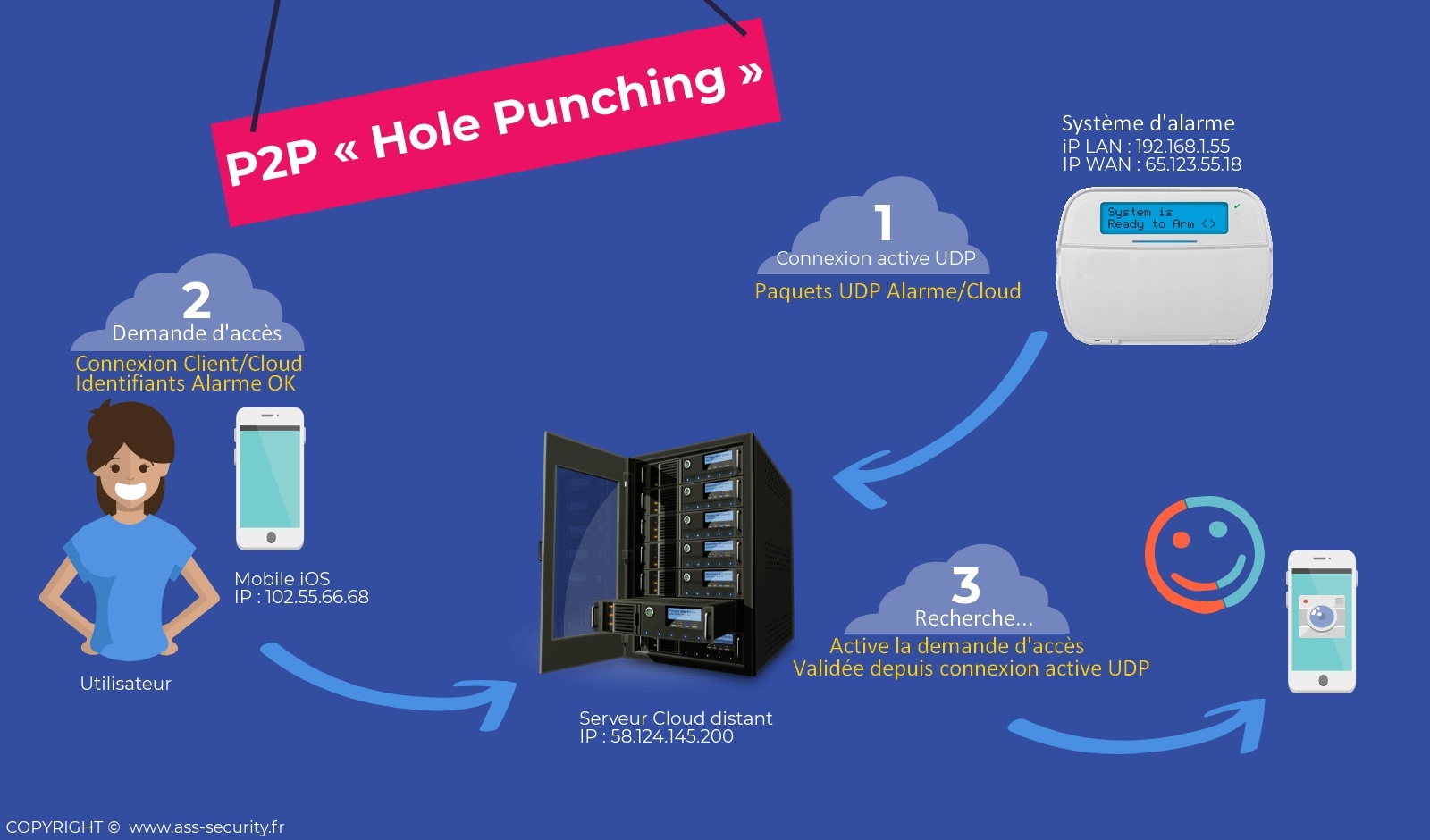

Soulignons toutefois une certaine volonté des fabricants (depuis les années 2017/2019), ayant engagé une stratégie plus sécuritaire, obligeant l’utilisateur lors de la première connexion à ses équipements de sécurité, à définir un mot de passe fort garant d’une sécurité accrue… On pense au géant de la vidéosurveillance Dahua ayant su tirer des conclusions des vulnérabilités massives présentes sur ses caméras/NVR pré 2017. Voir faille de sécurité CVE-2017-7925. La plupart des connectivités IP associées aux systèmes d’alarmes ou de vidéosurveillance, passent de nos jours par le cloud P2P ou, depuis une interface Web après avoir au préalable, érigé différentes règles NAT sur la box internet (plus rare de nos jours depuis l’avènement des services sur le nuage). Le Cloud s’appuie souvent sur une authentification de type Login/MDP associé à un S/N (Serial Number – ID) de l’appareil, garant d’un certain niveau de sécurité. Les systèmes de sécurité sur Cloud utilisent la connexion sortante pour joindre les serveurs distants du fabricant. L’adresse IP publique de l’utilisateur ne redirige pas directement sur l’équipement de sécurité et de ce fait, empêche l’interception de l’équipement si connaissance de celle-ci.

Le deuxième cas de figure, moins sécuritaire s’appuie sur l’adresse IP de l’utilisateur (adresse IP publique de son routeur) redirigeant directement vers l’équipement de sécurité. Exemple : accéder à l’alarme se fera soit par une redirection de type : alarme-axel-44000.dyndns.com (permets la translation d’une IP dynamique), redirigeant sur l’adresse IP publique (de l’utilisateur) de type : 156.254.45.66[port-équipement]-123456. Ce type d’interface s’appuie malheureusement très souvent sur une authentification simple par login/mdp pouvant dans le pire des cas, ne pas avoir été changé ou plus grave, laissée vide. Certains systèmes de vidéosurveillance ou d’alarme anti-intrusion voient également leur accès non protégé contre les attaques par Brute force laissant là, des opportunités de taille aux attaquants qui cibleraient ce type de produit et pourraient ainsi en prendre le contrôle. Plus efficace qu’une tentative de brouillage sur une alarme ! Pour les accès distants à ses équipements de sécurité (alarme, vidéosurveillance, contrôle d’accès…), seul l’usage d’un tunnel sécurisé communément appelé VPN, associé à une politique Zéro Trust limitant les privilèges permet d’assurer un certain niveau de sécurité, garant d’une certaine tranquillité.

Brouillage des alarmes sans fil : Comment les hackeurs peuvent exploiter les combos admin/admin typique de l’IoT grâce au moteur de recherche Shodan.io

Les équipements de sécurité dont les règles NAT ont été préalablement définies dans le routeur sont accessibles directement par l’adresse IP (ou domaine) publique de l’utilisateur. Chaque équipement de sécurité y étant raccordé sera « appelé/différencié » grâce à son « port matériel ». Ce port, propre à chaque fabricant de caméras, d’alarmes ou d’objets connectés nous indique clairement le type de matériel et bien souvent sa marque, sauf en cas de changement volontaire de celui-ci ce que nous recommandons bien sûr de faire. Coucou 37777 connu de tous :-$ Le Web regorge d’utilitaire tels les 72 démons de la goétie prêts à servir à des fins parfois peu orthodoxes… Shodan, moteur de recherche des objets connectés dresse un tableau peu idyllique des nombreux objets connectés accessibles publiquement. Dans ce dossier consacré au brouillage des systèmes d’alarme, nous revenons sur un sujet sensible déjà traiter dans d’autres articles afin de comprendre comment des utilisateurs malintentionnés peuvent rapidement prendre le contrôle distant d’équipement de sécurité mal sécurisé en amont. Une recherche sur le sulfureux moteur de recherche Shodan nous renvoie la liste des adresses IP possédant un matériel laissé avec les identifiants de connexion admin/admin ou admin/1234. L’adresse IPV4 y est renseignée, le type de matériel, les ports ouverts, la localité et le système d’exploitation du produit (Linux très fréquemment pour les caméras de surveillance et autres objets connectés).

Un Whois ultra complet, bien plus éloquent qu’un simple brouillage d’alarme ! L’accès aux équipements, principalement aux caméra se fait en toute simplicité, de la même manière qu’une connexion légitime à son propre son propre système de surveillance. Cet accès peut permettre la modification de certains paramètres, la désactivation ou non d’un système de sécurité, de domotique, le contrôle du chauffage et bien plus encore selon le matériel concerné. Une simplicité enfantine qui va droit à l’encontre du respect de la vie privée bien plus subtile et dommageable qu’un acte de brouillage nécessitant une proximité immédiate avec le matériel. Un cauchemar pour la CNIL ! Heureusement, ce type de vulnérabilités sont de plus en plus contrées par les fabricants en obligeant des la première connexion, de définir un mot de passe à authentification forte comme vu précédemment, comprenant des chiffres, caractères spéciaux, lettres, bref tout ce qui est aux antipodes du classique traitement de texte ! Rappelons toutefois que bon nombre de systèmes de sécurité déployés auparavant (caméras, alarmes…) restent accessibles librement sur la toile sans le consentement de leurs utilisateurs par absence de mise à jour.

Paradoxalement, certains systèmes de sécurité armés contre les tentatives de brouillage ne proposent pas de mécanismes limitant le nombre de tentatives login/mdp maximum sur un laps X de temps, ouvrant également la porte à de nombreuses attaques par brute force par un accès Web… Des faits constatés sur des équipements d’alarme, mais également de vidéoprotection. En effet, lors de la première rédaction de cet article en novembre 2018, nous avions constaté que bon nombre de caméras/NVR étaient livrés avec des combos admin/admin sans obligation de changement ce qui de facto, font que c’est équipements potentiellement compromis continue plusieurs années après, à œuvrer librement sur la toile sans que leurs utilisateurs en soient informés. L’absence de notice explicite, le manque de sérieux de certains fabricants, la méconnaissance des produits et l’absence de conseils ouvrent fatalement de nombreuses brèches dont OVH aura subi en 2016 les affres avec une attaque DDoS (Attaque par déni de service) d’ampleur, par 145 607 caméras de vidéoprotection à une cadence effrénée 1,5 térabit par seconde… Des chiffres qui donnent le vertige. Pour clore, soulignons la double authentification encore trop peu répandue, hormis pour quelques bons élèves ce qui se montre réellement insensé et malheureux de nos jours. Une triste réalité qui continue de sévir en 2022… Les politiques de sécurité de type Zéro Trust avec des authentifications multi facteurs (MFA) ou l’esprit s’appuie sur les inspirations du fondateur de ce modèle de la sécurité informatique « ne jamais faire confiance, toujours vérifier » semble hélas encore sonner comme un doux euphémisme dans le domaine de l’IoT.

Conclusion : Brouillage des alarmes, faut-il faire encore confiance aux alarmes sans fil ? Oui, sous certaines réserves

Doit-on blâmer l’usager qui investira dans un système d’alarme sans fil peu sécuritaire brouillable à souhait et qui pourtant, au vu de la pléthore d’avis sur le web semblait favorable ? Malheureusement, les tords semblent partager. Certains fabricants d’alarmes ou de caméras de surveillance ne semblent pas prendre en considération que le monde a fortement évolué, que des outils d’interception de signaux ou de brouillage voir des outils multifonctions parfois issus de campagnes participatives sont disponibles à moindres coûts et en quantités sur la toile. C’est outils dédiés au brouillage ou à l’interception et la réémission des trames radio d’équipements sans fil ne sont pas que réservés à une élite, mais restent accessibles à n’importe qui bénéficiant d’une certaine aisance en informatique. Une tendance qui pour l’instant et heureusement, reste assez marginale, sans pour autant être inexistante. En tant que spécialiste en solutions d’alarme et autres systèmes de sécurité, nous observons sur l’Ouest de la France une recrudescence des vols pars ruse de ce type, majoritairement sur des véhicules où, sur certains systèmes d’alarme. Des actes de brouillage ou de « Mouse Jacking » soient, du vol à la souris ciblant les véhicules de fortes cylindrées.

Un fléau également ressenti dans le domaine des objets connectés ou de nombreux experts décrient quotidiennement les nombreuses failles & vulnérabilités qui régissent le monde de l’IoT. Une politique qui en 2022, perdure toujours… On privilégiera le choix d’un « véritable » (oui, oui !) système d’alarme sans fil qui en amont, aura bénéficié d’un véritable développement, d’une certification a minima EN 50131 attestant d’un certain niveau de qualité et de contre-mesure face aux actes de brouillage. (Cf. Choisir un système d’alarme sans fil). Dans la mesure où les actes de piratages sont légion, l’acquisition de systèmes de sécurité de marque blanche se fera en ayant au préalable, bien étudié les produits et non les avis émanant des Marketplace ou de certains forums très souvent volontairement orientés vers tel ou tel produit de sécurité grâce à la magie du Marketing ! La connectivité P2P plutôt sécurisée peut vite se montrer intrusive selon les systèmes de sécurité avec des données sortantes injustifiées vers de nombreux serveurs aux quatre coins du globe comme nous l’avions souligné dans cet article : Dossier : Sécurité et vulnérabilités des technologies P2P, UPnP & Telnet en milieu IoT. En environnement « vidéosurveillance », cette tendance s’est montrée très présente avec certains modèles de caméras. Le monde de l’IoT reste (pour l’instant) peu réglementé et offre une liberté pouvant vite se montrer intrusive pour l’utilisateur final, noyé dans de nombreuses contradictions.

Une prise de conscience est nécessaire et semble à ce jour alerter de nombreux fabricants lasser de voir la pléthore d’offres à bas coût, inondées le marché avec leurs lots de vulnérabilités. Se diriger vers un système d’alarme professionnel semi-professionnel ou même grand public issu de marques « qualitatives » permet de bénéficier des dernières avancées technologiques avec un soutien dans le développement des systèmes, de bénéficier d’un certain niveau de qualité dans la détection des actes de brouillage ou réémissions de signaux associés à une fiabilité sur le long voir très long terme. Les systèmes d’alarme orientés vers le grand public seront toutefois à examiner avec attention lors d’un achat. Des questions devront se poser et surtout être posées auprès des vendeurs. Principalement sur les moyens mis en œuvre par le fabricant pour contrer les différentes attaques par brouillages (brouillage GSM, brouillage des fréquences, type de fréquence(s) et/ou interception des signaux), en passant par là la qualité des périphériques disponibles, la portée des éléments, leurs autonomies (en condition réelle) des périphériques, etc. Quant aux systèmes sur base domotique, sauf exception nous restons fortement dubitatifs compte tenu les technologies utilisées et leur légèreté pour ne pas dire absence de réponse face aux tentatives de brouillage ou de compromission. Nous les laisserons donc sagement à leur tâche de base, la domotique. Désolé aux confrères Domoticien, j’espère qu’ils me comprendront !

merci pour cet article très instructif

Bonjour Farid,

C’est sympa, merci !

Axel

Vérisure que c’est de la Domotique car je viens de neutraliser le système avec un brouilleur à 200€!

bonjour,

article très interessant….concernant le « twin band » utilisé par certaines alarmes, je me suis posé la question de l’impact santé induit par ces fréquences, un peu comme les questions relatives à l’utilisation des portables ..

pouvez vous me renseigner ?

merci par avance

Bonjour,

Merci. Peu d’information à ce sujet circule.

Voir des sites comme ondes-info.ineris.fr pour les valeurs limites d’exposition.

Axel

Bonjour Monsieur,

Que pensez vous du matériel utilisé par Verisure?

J’hésite avec Daitem mais grosse différence de prix.

Daitem à la norme NFA2P 2 boucliers et le matériel Verisure est équipé par Sigfox. Qu’est ce qui résiste aux brouilleurs? Mille mercis d’avance pour vos conseils !

Bonjour,

La Daitem a bien la norme NF & EN50131 comme l’Ajax pour cette dernière (EN50131). D’autres systèmes également sont certifiés NF (Visonic ou Diagral par exemple). Sigfox est utilisé uniquement pour la transmission des alertes et non la transmission entre périphériques/centrale. Toutefois c’est un bon réseau de secours.

Bonne recherche 🙂

merci pour votre réponse

j’en conclus qu’il n’y a rien de précis dans ce domaine.

toutefois, il me semble que la puissance des alarmes ne dépassent pas 100 mW, et que donc, comparativement à d’autre sources bien plus puissantes, le risque doit être très faible !

par ailleurs en « mode exploitation », y a t’il encore émission d’ondes ?

merci

bonjour

je suis novice et on me propose un systeme d#alarme filaire qui aurait l’avantage de ne pas etre occulte par les ondes radio- J’ai ete victime d’intrusions malgre une alarme relie a mnon portable et on me propose cette solution piouzr un cout de 2 a 3000 euros. QWue dois je faire ?

merci pour votre reponse

Bonjour,

Tout dépends les produits, les technologies utilisés et la superficie de votre habitation.

En filaire, il existe de nombreuses marques.

N’hésitez pas à donner plus de détail.

Cordialement

Bonjour,

Article complet bien que très « état de l’art ».

A quand un test avec certains produits connues ? 🙂

ça rend l’explication plus « clair » même si c’est assez clair mais pas pour tous.

Bonjour,

Merci 😉

C’est aussi en projet de compléter l’article par un petit test de 3 alarmes du marché en matière de résistance au brouillage.

Axel

Salut Axel,

pour Diagral voici le test et le lien à la norme NFA2P

https://www.youtube.com/watch?v=oryZRt4t-w8

Suite aux tests de Skitzzz29, ne va t on pas s’apercevoir que toutes les alarmes sans fil sont brouillables avec de faibles moyens financiers?

Après, je me demande si concrètement des voleurs arrivent à le mettre en œuvre aisément à votre avis? (la distance entre brouilleur et éléments de l’alarme doit jouer)

Bonjour,

A mon humble avis, pour brouiller complètement un système, il faut du matériel avec des puissances d’émissions élevées n’étant pas à la portée de tout le monde.

Bonjour connaissez vous , et que pensez vous de l’alarme climax (par la marque vesta) concernant les brouillages radio ?

Bonjour Florian,

Je la connais. Je compte faire un article de blog assez complet dessus. Par contre je n’ai pas encore eu le temps de la tester en détail.

Axel

Bonjour

Merci pour cet article fort intéressant, ayant eu une Daitem il y a quelques années c’est une excellente alarme professionnelle, le bémol c que maintenant il faut un logiciel pour la programmation. Je cherche une alarme type professionnel sans obligation d’installateur, et avec des piles Lithium pour une longue durée. J’ai vu récemment une Delta dore, mais une critique dit qu’elle fonctionne qu’en wifi.

Si quelqu’un a une alarm à recommander je suis preneur

Bonjour Christian,

Comme évoqué lors de nos échanges, je suggère une bonne Visonic Powermaster ou, Ajax.

Deux best-seller !

Article fort intéréssant. Un immense merci

Bonjour , moi j’ai la préférence pour les alarmes filaires , car je n’ai aucune confiance dans les alarmes sans fil ,et pour cause brouillage radio car les fréquences utilisées sont le 433,92 Mhz et le 868 Mhz fréquences pollués « station météo , sonnette ,casque sans fil 433 Mhz etc et montage électroniques modules 433 Mhz et 868Mhz par des électroniciens amateur ou professionnel et ce qui concerne le piratage du code fixe c’est sur ! c’est facile d’ intercepté et mémorisé rejouer le code avec un microcontroleur ou un PC

Bonjour Christophe,

Tout à fait d’accord avec vous, heureusement les fabricants améliorent les trames radio avec du code tournant ou autre mais subsiste des systèmes sans fil de mauvaise qualité et vulnérable… Déjà vu des perturbations en raison des casques radio ou télécommande de portail…

Le filaire c’est le must, mais hélas pas toujours facile à mettre en place chez les particuliers 😉

Merci pour le commentaire.

Axel

Excellent article , Que pensez vous des alarmes DAEWOO Security ou HIKVISON ?

Merci pour votre réponse

Bonjour et merci 🙂

Vraiment incomparable. La HIKVISION largement devant.

Aucune hésitations !

Bonjour Axel,

Merci pour ce bel article !

Je possède une alarme Ajax mais je suis gênée par les problèmes de brouillage en cas de cambriolage car les sirènes Ajax envoient des notifications mais ne déclenchent pas de sirène, ce qui est un comble.

Je souhaiterais donc installer, en plus de mon Ajax, une alarme filaire pour éviter les problèmes de brouillage mais j’hésite entre différentes marques : Paradox, Daitem, Hivikinson…

Que me conseilleriez-vous en filaire, s’il vous plaît ?

Merci à vous

Bonjour,

En effet les sirènes notifient juste hélas. Après parfois ce n’est pas plus mal car les perturbations radio sont souvent très présentent surtout en milieu urbain.

Concernant l’alarme, une Paradox en filaire sera top et raisonnable niveau budget 😉

Merci beaucoup